Conseils pour se prémunir des applications « clones »

Chaque jour, des centaines de milliers d’applications sont téléchargées sur les smartphones. Néanmoins, il est nécessaire d’être vigilant et de prendre quelques précautions avant de les télécharger, notamment avec certaines applications de messagerie instantanée populaires qui peuvent être des applications « clones ». En effet, des pirates informatiques ont créé des versions frauduleuses similaires aux vraies qui installent un logiciel espion et malveillant sur votre smartphone afin de récupérer vos données personnelles à votre insu. Faisons un point sur cette nouvelle escroquerie numérique et les conseils avisés du ministère de l’Intérieur pour se prémunir des applications « clones ».

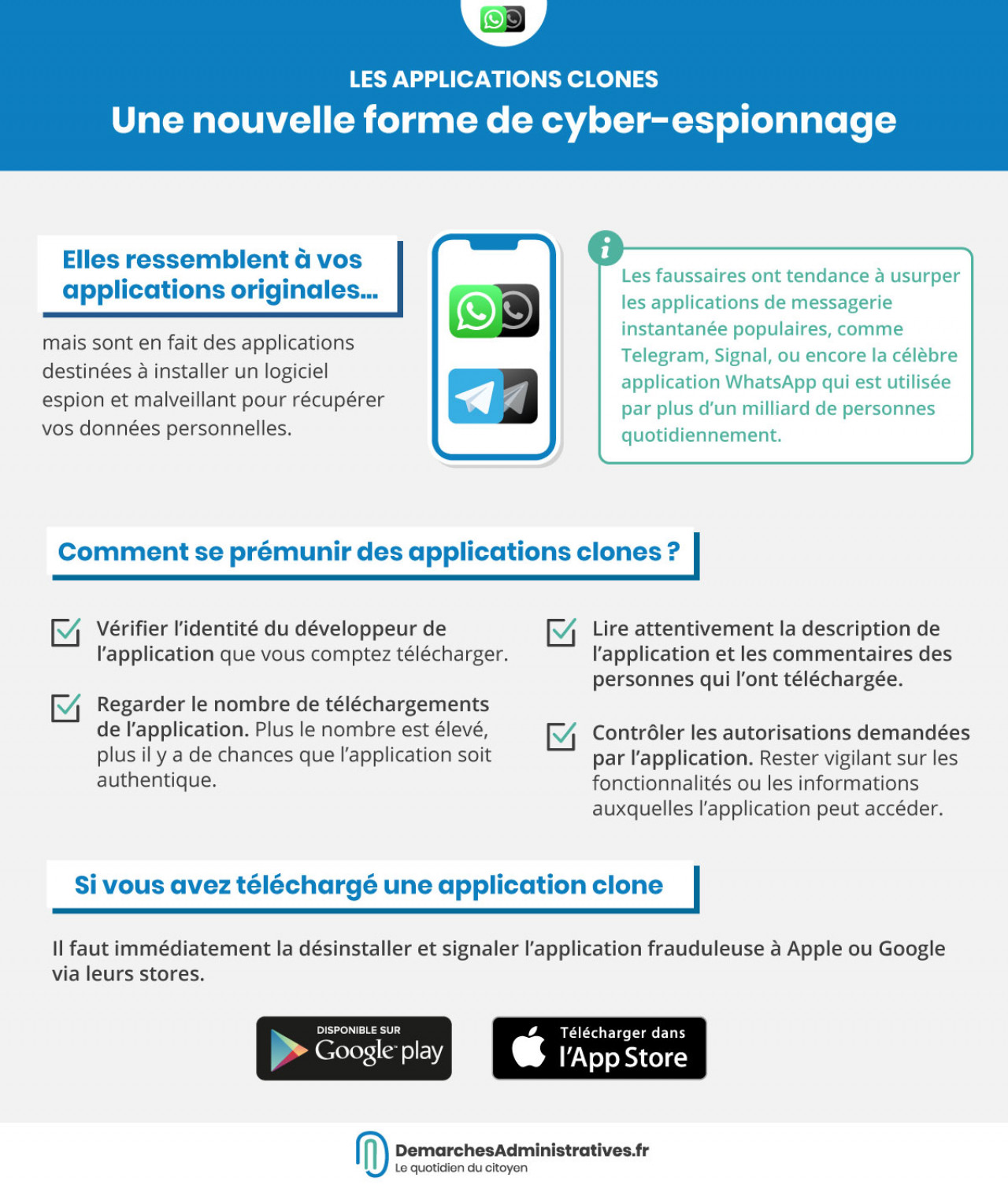

Les applications « clones » : une nouvelle forme de cyber-espionnage

Les applications « clones » sont des versions frauduleuses qui ressemblent en tout point aux originales. Elles sont créées par des pirates informatiques dont le but est d’installer un logiciel espion et malveillant, surnommé Pallas, sur votre smartphone, pour récupérer vos données personnelles (journal d’appels, SMS, historique de navigation internet, contenus de logiciels de messagerie, etc.), prendre des photos ou encore faire des enregistrements audio de conversations téléphoniques à votre insu.

Généralement, les faussaires ont tendance à usurper les applications de messagerie instantanée populaires, comme Telegram, Signal, ou encore la célèbre application WhatsApp qui est utilisée par plus d’un milliard de personnes quotidiennement.

Les hackers ciblent plus particulièrement les responsables politiques, journalistes, avocats, militaires, activistes et entreprises à travers le monde. Des centaines de gigaoctets de données ont été volées à des milliers de victimes dans 21 pays, principalement en Amérique du Nord, en Europe, au Moyen-Orient et en Asie.

Les responsables de cette cyberattaque mondiale auraient été identifiés

Dans une étude menée par EFF (Electronic frontier foundation), organisation non gouvernementale internationale à but non lucratif qui défend les libertés civiles dans le monde du numérique, et la société Lookout, spécialisée dans la cybersécurité des appareils mobiles, les auteurs affirment connaître l’identité des hackers à l’origine des applications « clones ». Il s’agirait d’une vaste « infrastructure » baptisée « Dark Caracal » qui officie dans le monde entier. Cette plateforme dédiée au piratage informatique serait basée dans un immeuble de Beyrouth (Liban).

Divers types de cyberattaques sont lancées par « Dark Caracal » depuis janvier 2012 et celle des applications « clones » est la dernière en date.

Début 2018, Éva Galperin, responsable du dossier cybersécurité chez EFF, expliquait qu’il s’agit d’une « campagne mondiale et très vaste, centrée sur les appareils mobiles. » Les États-Unis, le Canada, l’Allemagne, la France et le Liban sont parmi les pays les plus touchés. Elle insistait également sur le fait que « le mobile est l’avenir de l’espionnage, car les téléphones regorgent d’information sur la vie quotidienne de leurs propriétaires. »

Les conseils du ministère de l’Intérieur pour se prémunir des applications « clones »

Le ministère de l’Intérieur tient à vous prodiguer quelques conseils avisés pour éviter d’être victime de l’une de ces dernières cyberattaques à la mode.

Dans un premier temps, il est primordial de vérifier l’identité du développeur de l’application que vous comptez télécharger. Il suffit de vous rendre directement sur le site de l’éditeur ou les stores : l’App Store pour les utilisateurs d’un iPhone ou le Google Play Store pour ceux qui utilisent un smartphone fonctionnant sous Android. D’ailleurs, ces boutiques d’applications en ligne suppriment régulièrement des applications « clones » sur leurs plateformes.

Ensuite, veillez à regarder le nombre de téléchargements de l’application. C’est un excellent indicateur, car plus le nombre est élevé, plus il y a de chances que l’application soit authentique.

Vous devez également lire attentivement la description de l’application et les commentaires des personnes qui l’ont téléchargée. Cela peut s’avérer utile pour en savoir davantage sur la fiabilité de cette application.

Enfin, il est nécessaire de contrôler les autorisations demandées par l’application. En d’autres termes, soyez vigilant sur les fonctionnalités ou les informations auxquelles l’application peut accéder, comme l’accès aux informations de localisation ou aux contacts de votre appareil mobile.

Si vous avez téléchargé une application « clone », il faut immédiatement la désinstaller et signaler l’application frauduleuse à Apple ou Google via leurs stores.